受攻击风险容器管理方法、装置、设备及存储介质与流程

本发明涉及云计算,尤其涉及一种受攻击风险容器管理方法、装置、设备及存储介质。

背景技术:

1、目前容器环境的安全问题是云计算技术中的难题,由于容器间资源共享的特性,一旦某个容器被入侵,攻击者则可能利用容器间的漏洞迅速扩散,从而对整个系统造成严重威胁。而容器通常采用传统的静态安全防护措施,如防火墙配置和权限设置,但传统的保护设施难以有效应对容器环境的动态变化和复杂性。

2、可见,现有技术还有待改进和提高。

技术实现思路

1、为了克服现有技术的不足,本发明的目的在于提供一种受攻击风险容器管理方法、装置、设备及存储介质,其通过构建了多层次的防御体系以实时识别并隔离受感染容器,提高系统对安全威胁的响应速度和监测精确。

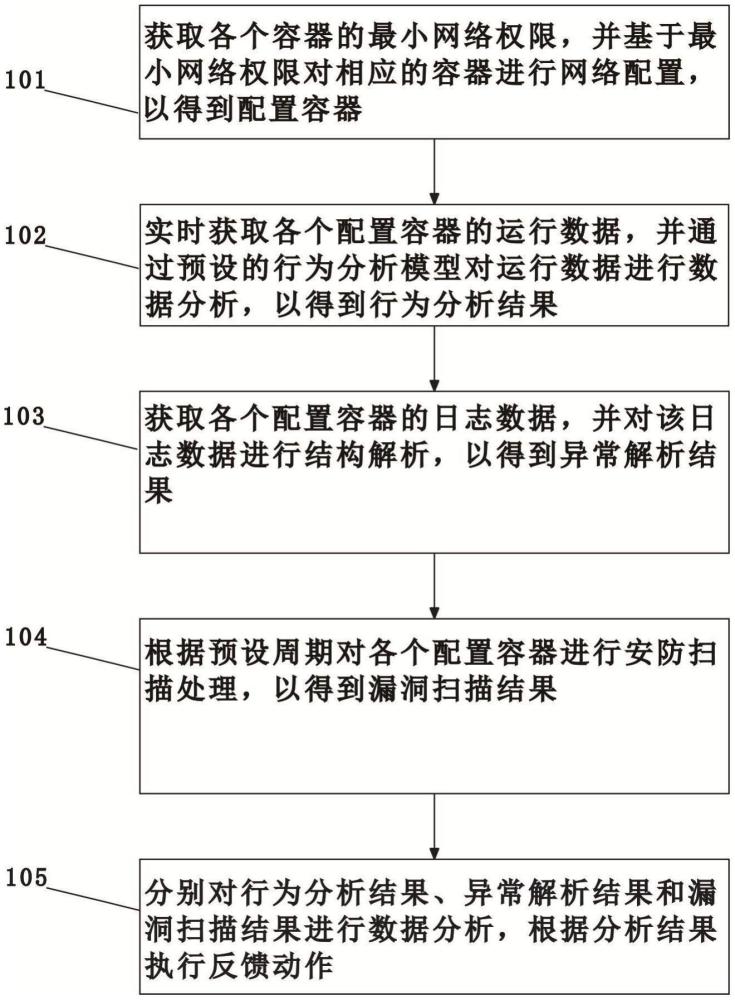

2、本发明第一方面提供了一种受攻击风险容器管理方法,包括:获取各个容器的最小网络权限,并基于最小网络权限对相应的容器进行网络配置,以得到配置容器;实时获取各个配置容器的运行数据,并通过预设的行为分析模型对运行数据进行数据分析,以得到行为分析结果;获取各个配置容器的日志数据,并对该日志数据进行结构解析,以得到异常解析结果;根据预设周期对各个配置容器进行安防扫描处理,以得到漏洞扫描结果;分别对行为分析结果、异常解析结果和漏洞扫描结果进行数据分析,根据分析结果执行反馈动作。

3、可选的,在本发明第一方面的第一种实现方式中,所述获取各个容器的最小网络权限,并基于最小网络权限对相应的容器进行网络配置,以得到配置容器,包括:基于linux网络命名空间技术为每个容器创建相应的网络环境数据;利用cni网络插件优化网络环境数据中的访问粒度;获取各个容器的最小网络权限,并基于selinux安全策略和最小网络权限赋予优化后的网络环境数据所需的最小权限集合,以得到配置容器。

4、可选的,在本发明第一方面的第二种实现方式中,所述实时获取各个配置容器的运行数据,并通过预设的行为分析模型对运行数据进行数据分析,以得到行为分析结果,包括:基于轻量级网络探针实时采集各个配置容器的运行数据;所述运行数据包括运行状态数据和行为模式数据;基于异常检测算法对运行数据进行异常分析,以得到偏离结果;基于聚类分析模型构建行为分析模型,并利用行为分析模型对行为模式数据进行行为分析,以得到模式结果;基于偏离结果和模式结果集合生成行为分析结果。

5、可选的,在本发明第一方面的第三种实现方式中,所述基于轻量级网络探针实时采集各个配置容器的运行数据,包括:利用轻量级网络探针实时采集各个配置容器的行为模式数据;从proc文件系统中获取容器的进程情况数据,并基于审计机制从配置容器中捕获相应的系统调用数据;利用tcpdump抓包工具获取配置容器的网络流量数据;根据行为模式数据、进程情况数据、系统调用数据和网络流量数据生成运行数据。

6、可选的,在本发明第一方面的第四种实现方式中,所述获取各个配置容器的日志数据,并对该日志数据进行结构解析,以得到异常解析结果,包括:根据预设时间从各个配置容器中获取相应的日志数据;基于logstash解析工具对日志数据进行结构化处理和分析,以得到解析数据;基于序列模式挖掘算法对解析数据进行异常分析,以识别恶意活动的特定序列模式,并生成异常解析结果。

7、可选的,在本发明第一方面的第五种实现方式中,所述根据预设周期对各个配置容器进行安防扫描处理,以得到漏洞扫描结果,包括:获取各个配置容器及相应镜像配置容器的扫描路径;基于cve数据库构建安全漏洞比对库;在预设周期内,利用openvas漏洞扫描工具对扫描路径进行安防扫描,以得到扫描结果;将扫描结果与安全漏洞比对库进行比对,以得到漏洞扫描结果。

8、可选的,在本发明第一方面的第六种实现方式中,所述分别对行为分析结果、异常解析结果和漏洞扫描结果进行数据分析,根据分析结果执行反馈动作,包括:基于预设的正常行为模型对行为分析结果进行偏离分析,若出现偏离正常模式的数据点,则判断相应的配置容器存在感染风险,并通过cgroup技术对该配置容器进行隔离处理;基于预设的正常网络流量模型和审计日志及规则比对信息对异常解析结果进行风险分析,若存在异常网络请求序列或非法系统调用链,则判断相应的配置容器存在感染风险,并通过容器编排工具修改相应配置容器的网络配置;对漏洞扫描结果进行漏洞检测,若漏洞扫描结果中存在安全漏洞,则通过api调用从kubernetes平台获取相应的补丁策略。

9、本发明第二方面提供了一种受攻击风险容器管理装置,包括:配置模块,用于获取各个容器的最小网络权限,并基于最小网络权限对相应的容器进行网络配置,以得到配置容器;分析模块,用于实时获取各个配置容器的运行数据,并通过预设的行为分析模型对运行数据进行数据分析,以得到行为分析结果;解析模块,用于获取各个配置容器的日志数据,并对该日志数据进行结构解析,以得到异常解析结果;扫描模块,用于根据预设周期对各个配置容器进行安防扫描处理,以得到漏洞扫描结果;反馈模块,用于分别对行为分析结果、异常解析结果和漏洞扫描结果进行数据分析,根据分析结果执行反馈动作。

10、可选的,在本发明第二方面的第一种实现方式中,所述配置模块包括:创建单元,用于基于linux网络命名空间技术为每个容器创建相应的网络环境数据;粒度单元,用于利用cni网络插件优化网络环境数据中的访问粒度;赋予单元,用于获取各个容器的最小网络权限,并基于selinux安全策略和最小网络权限赋予优化后的网络环境数据所需的最小权限集合,以得到配置容器。

11、可选的,在本发明第二方面的第二种实现方式中,所述分析模块包括:采集单元,用于基于轻量级网络探针实时采集各个配置容器的运行数据;所述运行数据包括运行状态数据和行为模式数据;偏离单元,用于基于异常检测算法对运行数据进行异常分析,以得到偏离结果;模式单元,用于基于聚类分析模型构建行为分析模型,并利用行为分析模型对行为模式数据进行行为分析,以得到模式结果;行为单元,用于基于偏离结果和模式结果集合生成行为分析结果。

12、可选的,在本发明第二方面的第三种实现方式中,所述采集单元包括:探针部,用于利用轻量级网络探针实时采集各个配置容器的行为模式数据;捕获部,用于从proc文件系统中获取容器的进程情况数据,并基于审计机制从配置容器中捕获相应的系统调用数据;获取部,用于利用tcpdump抓包工具获取配置容器的网络流量数据;生成部,用于根据行为模式数据、进程情况数据、系统调用数据和网络流量数据生成运行数据。

13、可选的,在本发明第二方面的第四种实现方式中,所述解析模块包括:日志单元,用于根据预设时间从各个配置容器中获取相应的日志数据;解析单元,用于基于logstash解析工具对日志数据进行结构化处理和分析,以得到解析数据;异常单元,用于基于序列模式挖掘算法对解析数据进行异常分析,以识别恶意活动的特定序列模式,并生成异常解析结果。

14、可选的,在本发明第二方面的第五种实现方式中,所述扫描模块包括:路径单元,用于获取各个配置容器及相应镜像配置容器的扫描路径;构建单元,用于基于cve数据库构建安全漏洞比对库;扫描单元,用于在预设周期内,利用openvas漏洞扫描工具对扫描路径进行安防扫描,以得到扫描结果;比对单元,用于将扫描结果与安全漏洞比对库进行比对,以得到漏洞扫描结果。

15、可选的,在本发明第二方面的第六种实现方式中,所述反馈模块包括:偏离单元,用于基于预设的正常行为模型对行为分析结果进行偏离分析,若出现偏离正常模式的数据点,则判断相应的配置容器存在感染风险,并通过cgroup技术对该配置容器进行隔离处理;风险单元,用于基于预设的正常网络流量模型和审计日志及规则比对信息对异常解析结果进行风险分析,若存在异常网络请求序列或非法系统调用链,则判断相应的配置容器存在感染风险,并通过容器编排工具修改相应配置容器的网络配置;漏洞单元,用于对漏洞扫描结果进行漏洞检测,若漏洞扫描结果中存在安全漏洞,则通过api调用从kubernetes平台获取相应的补丁策略。

16、本发明第三方面提供了一种受攻击风险容器管理设备,所述受攻击风险容器管理设备包括:存储器和至少一个处理器,所述存储器中存储有指令;至少一个所述处理器调用所述存储器中的所述指令,以使得所述受攻击风险容器管理设备执行上述任一项所述的受攻击风险容器管理方法的各个步骤。

17、本发明的第四方面提供了一种计算机可读存储介质,所述计算机可读存储介质上存储有指令,所述指令被处理器执行时实现上述任一项所述受攻击风险容器管理方法的各个步骤。

18、本发明的技术方案中,通过为各个容器创建独立的网络配置以实现各容器之间的网络隔离,并且利用最小网络权限设置网络配置可确保容器始终运行在最小权限下,降低权限滥用的风险;通过分析配置容器的运行数据和日志数据以判断配置容器是否存在感染风险,使系统可及时对受感染的配置容器进行隔离,避免出现污染扩散的问题;并且通过定期扫描漏洞的方式有效降低配置容器受感染的风险,提高配置容器的安防性能。

技术研发人员:赵严,姚广,钱忠杰

技术所有人:上海东普信息科技有限公司

备 注:该技术已申请专利,仅供学习研究,如用于商业用途,请联系技术所有人。

声 明 :此信息收集于网络,如果你是此专利的发明人不想本网站收录此信息请联系我们,我们会在第一时间删除